Topology Jaringan Firewall

Topology Jaringan Firewall | Firewall haruslah bisa mengcover Penggunaan Firewall Yang Sesuai, topology firewall, dan policy keamanan firewall

Salah satu guideline untuk keamanan firewall, adalah pemilihan topology firewall. Penggunaan firewall yang sesuai, pemilihan topology firewall, dan policy tentang keamanan adalah sangat kritis dalam menjamin perlindungan infrastructure jaringan kita dari segala jenis ancaman keamanan jaringan. Firewall yang aman haruslah digunakan untuk memberikan perlindungan terhadap segala jenis ancaman keamanan dari jaringan public seperti Internet. Jaringan-2 haruslah diberikan segmentasi jika memerlukan boundary keamanan khusus.

Suatu firewall adalah suatu system yang mengendalikan aliran traffic antara jaringan-2 dan memberikan suatu mekanisme untuk melindungi hosts terhadap ancaman-2 yang berhubungan dengan jaringan. Perlu diperhatikan bahwa firewall tidak bisa di ciuman mengendalikan dan juga tidak melindungi traffic yang tidak melewati gerbang keamanan (seperti dial-up modem yang mem-bypass firewall), ataupun ancaman yang berasal dari dalam jaringan private tersebut maupun ancaman dari authorized user. Kenapa tidak bisa mengamankan serangan dari dalam? Yach jelas saja ibaratnya para tentara hanya menjaga pintu gerbang perbatasan sementara ancaman dari dalam bisa saja lebih berbahaya. Berapa banyak pencurian dokumen rahasia oleh karyawan sendiri, jika keamanan dari dalam sendiri malah longgar.

Firewall menjadi system firewall yang aman hanya jika diimplementasikan policy keamanan sesuai dengan rule base nya. Dengan semakin banyak dan beragam nya ancaman dari Internet dan juga kerentanan atau kelemahan system dengan mudah nya di distribusikan ke internet, firewall tidaklah bisa memberikan 100% perlindungan terhadap jaringan anda terhadap segala kemungkinan ancaman. virus HIV

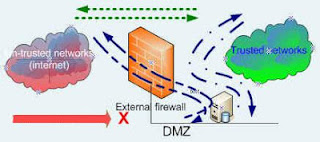

Sebuah firewall yang tepat dan sesuai haruslah digunakan jika harus terhubung ke jaringan external, jaringan public atau jaringan un-trusted seperti Internet. Hal ini adalah suatu keharusan karena banyaknya ancaman dan juga karena keharusan suatu perlindungan terhadap asset informasi yang ada didalam jaringan private organisasi anda. Suatu zona demiliter (DMZ- De-Militarized Zone) haruslah digunakan untuk memberikan segmentasi jaringan jika memberikan hosting resources kepada public, seperti server layanan Web. Jangan sampai server layanan Web ini ada didalam jaringan internal anda, sangat berbahaya karena bakal banyak pengunjung yang memasuki jaringan anda, wilayah private anda.

Perhatikan gambar dibawah ini, hanya traffic yang diijinkan saja (sesuai rule base) yang boleh melewati gerbang firewall, sementara user public hanya bisa mengakses server yang diletakkan pada wilayah DMZ saja, tidak bisa masuk ke wilayah jaringan trusted anda – yaitu jaringan private anda.

Firewall Topology - Satu DMZ

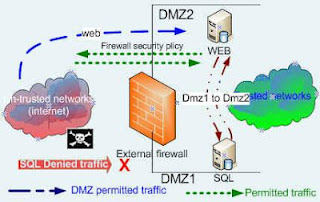

Beberapa DMZ bisa saja dipakai jika memang dibutuhkan adanya beberapa wilayah DMZ untuk membedakan level-2 policy keamanan. Pada gambar berikut ini ada 2 wilayah DMZ untuk applikasi layanan Web yang diakses oleh para pengakses dari public (berada pada wilayah DMZ2) sementara database Web tersebut tersimpan pada wilayan DMZ1 yang hanya diakses oleh server Web. Public hanya boleh mengakses server Web saja, tidak boleh mengakses server SQL yang berada pada wilayah DMZ1. Hal ini sangat bermanfaat dalam mengamankan database anda pada server SQL terpisah dari server yang bisa diakses oleh public, yang pada dasarnya adalah merupakan ancaman.

External Firewall - Dua DMZ

Penggunaan firewall internal tidak lah dianjurkan jika hanya akan menghalangi traffic jaringan corporate anda yang justru sangat diperlukan untuk kelangsungan operasional system informasi pada jaringan corporate anda, seperti layanan directory services, layanan domain name – DNS, layanan exchange system. Kalau toch harus dipakai maka haruslah menggunakan rule base yang menjamin layanan-2 kritis operasional corporate tersedia secara global.

Kebutuhan minimum mengenai topology firewall adalah sebagai berikut:

1. Suatu firewall yang tepat dan sesuai haruslah digunakan untuk semua koneksi ke jaringan public atau jaringan external.

2. Jaringan-2 yang membutuhkan system keamanan yang berbeda haruslah diberikan segmentasi dan dilindungi dengan firewall (missal Internal (trusted) vs. Internet (un-trusted))

3. Suatu wilayah DMZ diperlukan untuk semua layanan system yang diakses oleh public (jaringan un-trusted). Host yang diakses public ini tidak boleh berada pada wilayah jaringan Internal private anda.

4. Beberapa wilayah DMZ bisa dipakai untuk memberikan segmen-2 jaringan yang mempunyai zone keamanan yang berbeda atau berdasarkan klasifikasi keamanan yang berbeda.

5. Semua koneksi firewall secara fisik, harus lah diamankan dan diberikan label yang sesuai dengan standard yang diterapkan keseluruh corporate. Sangat direkomendasikan untuk memakai kabel yang berbeda warna untuk membedakan mana jaringan private, jaringan DMZ, ataupun jaringan public.

6. Semua firewall yang menghadap ke internet haruslah dikonfigure dimulai dari “deny all” untuk semua traffic kecuali yang di ijinkan secara explicit.

Suatu topology firewall menjamin suatu kemudahan untuk mengidentifikasikan boundary keamanan didalam jaringan dan untuk meng-aplikasikan policy keamanan yang valid (rule base) kepada gerbang keamanan (firewall).

Firewall menjadi system firewall yang aman hanya jika diimplementasikan policy keamanan sesuai dengan rule base nya. Dengan semakin banyak dan beragam nya ancaman dari Internet dan juga kerentanan atau kelemahan system dengan mudah nya di distribusikan ke internet, firewall tidaklah bisa memberikan 100% perlindungan terhadap jaringan anda terhadap segala kemungkinan ancaman. virus HIV

Sebuah firewall yang tepat dan sesuai haruslah digunakan jika harus terhubung ke jaringan external, jaringan public atau jaringan un-trusted seperti Internet. Hal ini adalah suatu keharusan karena banyaknya ancaman dan juga karena keharusan suatu perlindungan terhadap asset informasi yang ada didalam jaringan private organisasi anda. Suatu zona demiliter (DMZ- De-Militarized Zone) haruslah digunakan untuk memberikan segmentasi jaringan jika memberikan hosting resources kepada public, seperti server layanan Web. Jangan sampai server layanan Web ini ada didalam jaringan internal anda, sangat berbahaya karena bakal banyak pengunjung yang memasuki jaringan anda, wilayah private anda.

Perhatikan gambar dibawah ini, hanya traffic yang diijinkan saja (sesuai rule base) yang boleh melewati gerbang firewall, sementara user public hanya bisa mengakses server yang diletakkan pada wilayah DMZ saja, tidak bisa masuk ke wilayah jaringan trusted anda – yaitu jaringan private anda.

Firewall Topology - Satu DMZ

Beberapa DMZ bisa saja dipakai jika memang dibutuhkan adanya beberapa wilayah DMZ untuk membedakan level-2 policy keamanan. Pada gambar berikut ini ada 2 wilayah DMZ untuk applikasi layanan Web yang diakses oleh para pengakses dari public (berada pada wilayah DMZ2) sementara database Web tersebut tersimpan pada wilayan DMZ1 yang hanya diakses oleh server Web. Public hanya boleh mengakses server Web saja, tidak boleh mengakses server SQL yang berada pada wilayah DMZ1. Hal ini sangat bermanfaat dalam mengamankan database anda pada server SQL terpisah dari server yang bisa diakses oleh public, yang pada dasarnya adalah merupakan ancaman.

External Firewall - Dua DMZ

Penggunaan firewall internal tidak lah dianjurkan jika hanya akan menghalangi traffic jaringan corporate anda yang justru sangat diperlukan untuk kelangsungan operasional system informasi pada jaringan corporate anda, seperti layanan directory services, layanan domain name – DNS, layanan exchange system. Kalau toch harus dipakai maka haruslah menggunakan rule base yang menjamin layanan-2 kritis operasional corporate tersedia secara global.

Kebutuhan minimum mengenai topology firewall adalah sebagai berikut:

1. Suatu firewall yang tepat dan sesuai haruslah digunakan untuk semua koneksi ke jaringan public atau jaringan external.

2. Jaringan-2 yang membutuhkan system keamanan yang berbeda haruslah diberikan segmentasi dan dilindungi dengan firewall (missal Internal (trusted) vs. Internet (un-trusted))

3. Suatu wilayah DMZ diperlukan untuk semua layanan system yang diakses oleh public (jaringan un-trusted). Host yang diakses public ini tidak boleh berada pada wilayah jaringan Internal private anda.

4. Beberapa wilayah DMZ bisa dipakai untuk memberikan segmen-2 jaringan yang mempunyai zone keamanan yang berbeda atau berdasarkan klasifikasi keamanan yang berbeda.

5. Semua koneksi firewall secara fisik, harus lah diamankan dan diberikan label yang sesuai dengan standard yang diterapkan keseluruh corporate. Sangat direkomendasikan untuk memakai kabel yang berbeda warna untuk membedakan mana jaringan private, jaringan DMZ, ataupun jaringan public.

6. Semua firewall yang menghadap ke internet haruslah dikonfigure dimulai dari “deny all” untuk semua traffic kecuali yang di ijinkan secara explicit.

Suatu topology firewall menjamin suatu kemudahan untuk mengidentifikasikan boundary keamanan didalam jaringan dan untuk meng-aplikasikan policy keamanan yang valid (rule base) kepada gerbang keamanan (firewall).

0 komentar:

Post a Comment